Micro Registratore Audio nascosto in una penna funzionante

La penna, leggera e snella, che integra il Micro registratore audio, ha l’aspetto insospettabile di una penna qualsiasi, e nulla fa pensare che in realtà si tratti di una penna spia.

Il microregistratore nascosto nella penna dispone di 256MB di memoria interna per fino a 36 ore di registrazione, e la sua batteria ricaricabile interna fornisce un autonomia di funzionamento in registrazione fino a circa 12 ore.

Caratteristiche principali del Registratore Audio nascosto in una Penna:

Attivazione vocale: il registratore nascosto nella penna con l’opzione di attivazione vocale selezionata inizierà registrare quando rileva dei rumori nella sua vicinanza.

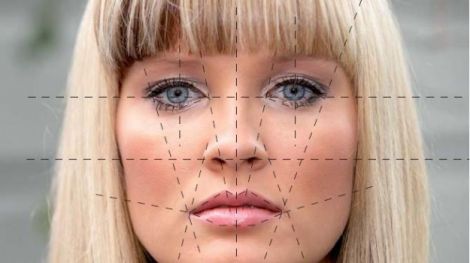

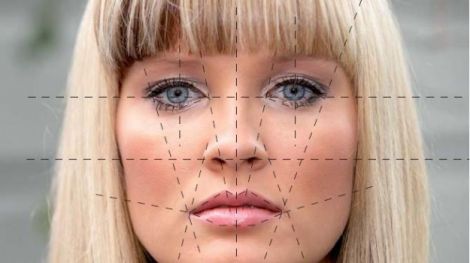

I Talebani afghani usano falsi profili Facebook per ottenere preziose informazioni di carattere militare. E’ quanto emerge da uno studio commissionato lo scorso marzo dal governo australiano sul rapporto tra il settore della difesa e i social network. Varie, secondo lo studio, le strategie usate dagli insorti, tra cui quella di spacciarsi per “donne attraenti” e stringere amicizia su Facebook con militari che si trovano in Afghanistan. Attraverso il servizio di ‘geotagging’ che alcuni di loro usano e’ possibile per gli insorti sapere dove si trovano e organizzare i loro attacchi.

I Talebani afghani usano falsi profili Facebook per ottenere preziose informazioni di carattere militare. E’ quanto emerge da uno studio commissionato lo scorso marzo dal governo australiano sul rapporto tra il settore della difesa e i social network. Varie, secondo lo studio, le strategie usate dagli insorti, tra cui quella di spacciarsi per “donne attraenti” e stringere amicizia su Facebook con militari che si trovano in Afghanistan. Attraverso il servizio di ‘geotagging’ che alcuni di loro usano e’ possibile per gli insorti sapere dove si trovano e organizzare i loro attacchi.

Le differenze tra Mosca e Washington su come affrontare la crisi siriana non si cancellano. Il segretario di Stato americano, in viaggio in Asia, ha partecipato a Vladivostok, in Russia, al summit dell’Asia-Pacific Economic Cooperation. A lato dell’evento ha incontrato sia Putin sia Lavrov. Con loro, ha parlato delle violenze in Siria. Prima della tappa russa, Clinton si è fermata anche a Pechino che, assieme a Mosca, è l’altra capitale che continua a sostenere il regime di Bashar El Assad.In Russia, il segretario Clinton non ha badato troppo alla retorica diplomatica e ha rifiutato la proposta di Mosca di trasformare un piano di pace discusso a Ginevra all’inizio dell’estate in una risoluzione del Consiglio di sicurezza della Nazioni unite.

Le differenze tra Mosca e Washington su come affrontare la crisi siriana non si cancellano. Il segretario di Stato americano, in viaggio in Asia, ha partecipato a Vladivostok, in Russia, al summit dell’Asia-Pacific Economic Cooperation. A lato dell’evento ha incontrato sia Putin sia Lavrov. Con loro, ha parlato delle violenze in Siria. Prima della tappa russa, Clinton si è fermata anche a Pechino che, assieme a Mosca, è l’altra capitale che continua a sostenere il regime di Bashar El Assad.In Russia, il segretario Clinton non ha badato troppo alla retorica diplomatica e ha rifiutato la proposta di Mosca di trasformare un piano di pace discusso a Ginevra all’inizio dell’estate in una risoluzione del Consiglio di sicurezza della Nazioni unite.

Diverse testate giornalistiche del Medio Oriente, fra cui ad esempio la rivista yemenita “AdenAlghad.net” e l’agenzia di stampa iraniana “Alalam”, pubblicano una notizia che può essere definita inquietante: la Central Intelligence Agency starebbe stringendo accordi con alcuni dei più pericolosi terroristi dello Yemen per sostenere i ribelli siriani e portare al definitivo rovesciamento del regime del presidente Bashar Assad.

Diverse testate giornalistiche del Medio Oriente, fra cui ad esempio la rivista yemenita “AdenAlghad.net” e l’agenzia di stampa iraniana “Alalam”, pubblicano una notizia che può essere definita inquietante: la Central Intelligence Agency starebbe stringendo accordi con alcuni dei più pericolosi terroristi dello Yemen per sostenere i ribelli siriani e portare al definitivo rovesciamento del regime del presidente Bashar Assad.

L’

L’

L’11 settembre 2001, undici anni fa, quattro aerei commerciali dirottati da un commando di terroristi di Al Qaeda attaccavano New York e Washington causando quasi tremila vittime civili. Il loro intento era far precipitare l’Occidente nel terrore e consentire a Osama bin Laden di diventare il califfo dell’Islam fondamentalista. A undici anni esatti dall’attacco all’America siamo più sicuri?

L’11 settembre 2001, undici anni fa, quattro aerei commerciali dirottati da un commando di terroristi di Al Qaeda attaccavano New York e Washington causando quasi tremila vittime civili. Il loro intento era far precipitare l’Occidente nel terrore e consentire a Osama bin Laden di diventare il califfo dell’Islam fondamentalista. A undici anni esatti dall’attacco all’America siamo più sicuri?

L’aspetto positivo di quando un virus informatico infetta un dispositivo tecnologico (computer, smartphone, tablet) è che quando lo debelli è finita lì. Non è come le vere malattie del corpo umano, che necessita di giorni (anche mesi) per poter recuperare. Il cervello elettronico, una volta sconfitto il virus, torna a lavorare come prima, in alcuni casi facendo “memoria” di quello che gli è accaduto, come succede per i recenti antivirus. Presto le cose potrebbero cambiare e in peggio. E’ quello che emerge da un articolo dell’

L’aspetto positivo di quando un virus informatico infetta un dispositivo tecnologico (computer, smartphone, tablet) è che quando lo debelli è finita lì. Non è come le vere malattie del corpo umano, che necessita di giorni (anche mesi) per poter recuperare. Il cervello elettronico, una volta sconfitto il virus, torna a lavorare come prima, in alcuni casi facendo “memoria” di quello che gli è accaduto, come succede per i recenti antivirus. Presto le cose potrebbero cambiare e in peggio. E’ quello che emerge da un articolo dell’

SORVEGLIARE e punire. I governi mondiali sembrano aver scoperto che il controllo delle voci contrarie o eversive non passa solo dalle intercettazioni telefoniche. Le comunicazioni dei gruppi “antagonisti” sono sempre più digitali: email, Skype, social network, questi sono i mezzi che vengono usati più spesso. Ecco perché i governi hanno bisogno di metterli sotto controllo ricorrendo anche a strumenti illeciti come i “trojan”, software nocivi usati fino a poco tempo fa solo da hacker “black hat”, i cattivi della Rete insomma.

SORVEGLIARE e punire. I governi mondiali sembrano aver scoperto che il controllo delle voci contrarie o eversive non passa solo dalle intercettazioni telefoniche. Le comunicazioni dei gruppi “antagonisti” sono sempre più digitali: email, Skype, social network, questi sono i mezzi che vengono usati più spesso. Ecco perché i governi hanno bisogno di metterli sotto controllo ricorrendo anche a strumenti illeciti come i “trojan”, software nocivi usati fino a poco tempo fa solo da hacker “black hat”, i cattivi della Rete insomma.

Gli utenti italiani, come quelli residenti in altri Paesi europei, sono da mesi bersagliati da malware che si spacciano come software distribuiti dalla Polizia postale, dalla Guardia di Finanza, dal Centro Nazionale Anticrimine Informatico per la Protezione delle Infrastrutture Critiche (CNAIPIC) o da altre Autorità. Generalmente si tratta di componenti nocivi che appartengono alla categoria dei “ransomware“: una volta insediatisi sul sistema, tali malware lo “prendono in ostaggio”, insieme con i dati in esso memorizzati, chiedendo il versamento di un riscatto.

Gli utenti italiani, come quelli residenti in altri Paesi europei, sono da mesi bersagliati da malware che si spacciano come software distribuiti dalla Polizia postale, dalla Guardia di Finanza, dal Centro Nazionale Anticrimine Informatico per la Protezione delle Infrastrutture Critiche (CNAIPIC) o da altre Autorità. Generalmente si tratta di componenti nocivi che appartengono alla categoria dei “ransomware“: una volta insediatisi sul sistema, tali malware lo “prendono in ostaggio”, insieme con i dati in esso memorizzati, chiedendo il versamento di un riscatto.

Emma Watson ha sostituito Heidi Klum nel ruolo di celebrità più pericolosa da ricercare online: lo

Emma Watson ha sostituito Heidi Klum nel ruolo di celebrità più pericolosa da ricercare online: lo