Blackphone, lo smartphone “a prova di spione”

Privacy assicurata con il blackphone, il telefono impenetrabile dagli “spioni”.

Privacy assicurata con il blackphone, il telefono impenetrabile dagli “spioni”.

Ecco Blackphone, il telefono Crypto a prova di Spie. In tempi in cui la privacy è messa dura prova da vari scandali come quello recente delle intercettazioni della NSA (National Security Agency), ecco giungere sul mercato un telefono in grado di proteggere la privacy delle nostre conversazioni: si chiama Blackphone , ed è frutto di una joint venture svizzera e sarà svelato al Mobile World Congress di Barcellona. Il telefono è stato progettato per proteggere la privacy degli utenti.

La National Security Agency (Nsa), l’Agenzia statunitense per la sicurezza, avrebbe violato quasi 100.000 computer in tutto il mondo installando un software per spiare gli utenti anche senza fare uso di Internet, e creare una sorta di autostrada digitale per lanciare attacchi informatici. A scriverlo è il New York Times, che cita documenti riservati della Nsa ottenuti da Edward Snowden, l’ex contractor che da mesi sta svelando al mondo le attività segrete dell’intelligence.

La National Security Agency (Nsa), l’Agenzia statunitense per la sicurezza, avrebbe violato quasi 100.000 computer in tutto il mondo installando un software per spiare gli utenti anche senza fare uso di Internet, e creare una sorta di autostrada digitale per lanciare attacchi informatici. A scriverlo è il New York Times, che cita documenti riservati della Nsa ottenuti da Edward Snowden, l’ex contractor che da mesi sta svelando al mondo le attività segrete dell’intelligence.

Non sopportava l’idea di poter essere stato tradito dalla moglie, di aver dovuto ascoltare tante bugie e soprattutto accettare in silenzio qualche scappatella della consorte. Per tale ossessione – come riprta il quotidiano il Corriere del Mezzogiorno – si era trasformato in un vero e proprio detective, piazzando addirittura delle

Non sopportava l’idea di poter essere stato tradito dalla moglie, di aver dovuto ascoltare tante bugie e soprattutto accettare in silenzio qualche scappatella della consorte. Per tale ossessione – come riprta il quotidiano il Corriere del Mezzogiorno – si era trasformato in un vero e proprio detective, piazzando addirittura delle

I tecnici che nelle indagini della magistratura si occupano delle intercettazioni, non vengono pagati con regolarità dal Ministero di Grazia e Giustizia. E quando ciò avviene, avviene in ritardo. C’è così tutto un settore imprenditoriale che soffre, arrivando sino alla chiusura di aziende con la conseguente perdita di posti di lavoro e di un bagaglio di competenze davvero notevoli. Una cosa del genere è successa alla Cogei Srl. Ovvero, alla Compagnia generale di investigazioni di Pero, in provincia di Milano, da qualche tempo in liquidazione perché dal Ministero vanta un credito di oltre 630 mila euro.

I tecnici che nelle indagini della magistratura si occupano delle intercettazioni, non vengono pagati con regolarità dal Ministero di Grazia e Giustizia. E quando ciò avviene, avviene in ritardo. C’è così tutto un settore imprenditoriale che soffre, arrivando sino alla chiusura di aziende con la conseguente perdita di posti di lavoro e di un bagaglio di competenze davvero notevoli. Una cosa del genere è successa alla Cogei Srl. Ovvero, alla Compagnia generale di investigazioni di Pero, in provincia di Milano, da qualche tempo in liquidazione perché dal Ministero vanta un credito di oltre 630 mila euro.

La “cassetta dei ferri” di una “perfetta Spia” si è trasformata totalmente con il passar degli anni, ma sempre usando gli ultimi ritrovati che la tecnologia miniaturizzata ci mette a disposizione, che sia una penna con all’interno una microspia alla James Bond o un microregistratore audio nascosto dentro un portachiavi della vostra auto.

La “cassetta dei ferri” di una “perfetta Spia” si è trasformata totalmente con il passar degli anni, ma sempre usando gli ultimi ritrovati che la tecnologia miniaturizzata ci mette a disposizione, che sia una penna con all’interno una microspia alla James Bond o un microregistratore audio nascosto dentro un portachiavi della vostra auto.

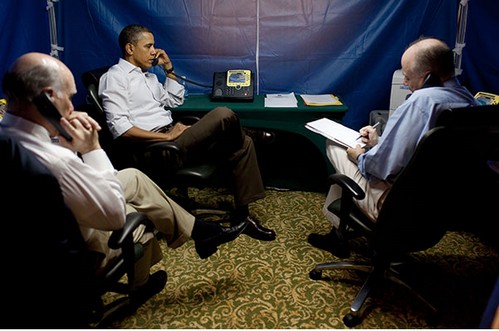

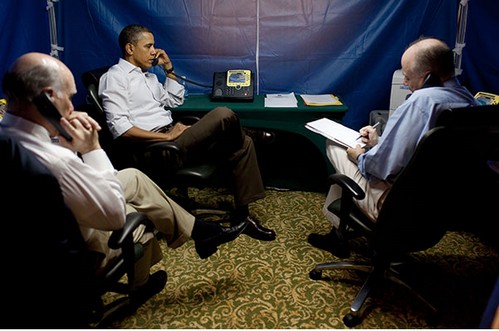

Barack Obama è sicuramente l’uomo che di spie se ne intende.Non ci voleva lo scandalo del Datagate per capirlo. Da anni viaggia sempre con una tenda anti intercettazione da

Barack Obama è sicuramente l’uomo che di spie se ne intende.Non ci voleva lo scandalo del Datagate per capirlo. Da anni viaggia sempre con una tenda anti intercettazione da

Lo scandalo Datagate si aggrava di ora in ora e i rapporti tra gli Stati Uniti e gli storici alleati dell’Unione europea rischiano di subire gravi conseguenze. Ora in tanti puntano il dito contro gli Usa, accusandola di aver violato la fiducia “degli Stati amici”. C’è tuttavia da chiedersi se l’azione dello spiare, amici e nemici, non sia invece una prassi diffusa e consolidata di tutti i servizi segreti del pianeta. Lo abbiamo chiesto a

Lo scandalo Datagate si aggrava di ora in ora e i rapporti tra gli Stati Uniti e gli storici alleati dell’Unione europea rischiano di subire gravi conseguenze. Ora in tanti puntano il dito contro gli Usa, accusandola di aver violato la fiducia “degli Stati amici”. C’è tuttavia da chiedersi se l’azione dello spiare, amici e nemici, non sia invece una prassi diffusa e consolidata di tutti i servizi segreti del pianeta. Lo abbiamo chiesto a

Le recenti rivelazioni di

Le recenti rivelazioni di

Scriveva un secolo fa Georges Courteline, drammaturgo dotato di quel sadico cinismo salottiero che solo i francesi sanno sfoggiare con la disinvoltura dovuta a certe circostanze al contempo tragiche e amene: «Chi non sa contare fino a tre, lo impara nel matrimonio». Questioni di cuore, anzi: questioni di corna, di cui Milano sembra regina. Sempre con la discrezione che impone il tema, è nel capoluogo lombardo che si consuma il maggior numero di incontri clandestini, che prevedono amori geometrici espressi di volta in volta in trangoli, quadrangoli e poligoni vari, per i più trasgressivi.

Scriveva un secolo fa Georges Courteline, drammaturgo dotato di quel sadico cinismo salottiero che solo i francesi sanno sfoggiare con la disinvoltura dovuta a certe circostanze al contempo tragiche e amene: «Chi non sa contare fino a tre, lo impara nel matrimonio». Questioni di cuore, anzi: questioni di corna, di cui Milano sembra regina. Sempre con la discrezione che impone il tema, è nel capoluogo lombardo che si consuma il maggior numero di incontri clandestini, che prevedono amori geometrici espressi di volta in volta in trangoli, quadrangoli e poligoni vari, per i più trasgressivi.

Molti sono i dispositivi, degli utenti Android, che contengono informazioni riservate che a volte non si vogliono condividere. Ma, molto spesso, i dispositivi mobile vengono spiati senza che ce ne accorgiamo. Quindi per evitare questo tipo di problema, ogni utente Android ha la possibilità di poter impostare un codice di blocco, che permetterà di proteggersi dagli spioni. Da oggi tutti coloro che possiedono uno smartphone android, potranno scaricare gratuitamente una nuova applicazione da Play Store, che si chiama: ‘PhoneSpy Secret Camera‘. Questa innovativa app è davvero utile e semplice nel suo utilizzo.

Molti sono i dispositivi, degli utenti Android, che contengono informazioni riservate che a volte non si vogliono condividere. Ma, molto spesso, i dispositivi mobile vengono spiati senza che ce ne accorgiamo. Quindi per evitare questo tipo di problema, ogni utente Android ha la possibilità di poter impostare un codice di blocco, che permetterà di proteggersi dagli spioni. Da oggi tutti coloro che possiedono uno smartphone android, potranno scaricare gratuitamente una nuova applicazione da Play Store, che si chiama: ‘PhoneSpy Secret Camera‘. Questa innovativa app è davvero utile e semplice nel suo utilizzo.