Uno su tre spia le mail del partner. “Colpa delle password poco sicure”

QUASI una persona su tre ha spiato almeno una volta la posta elettronica del proprio partner. Colpa di una password poco sicura o abbandonata su un post-it accanto al computer. Gli italiani lasciano ancora troppe porte aperte nelle stanze della loro vita digitale. Mail, documenti e informazioni restano così in balia di sguardi indiscreti. E’ questo il quadro che emerge da uno studio commissionato da Google a Opinion Matters, realizzato su un campione di 2.000 persone in Italia, nel periodo compreso fra il 6 e il 19 giugno 2013. La sicurezza delle password è il principale problema quando si parla di segretezza dei documenti informatici.

QUASI una persona su tre ha spiato almeno una volta la posta elettronica del proprio partner. Colpa di una password poco sicura o abbandonata su un post-it accanto al computer. Gli italiani lasciano ancora troppe porte aperte nelle stanze della loro vita digitale. Mail, documenti e informazioni restano così in balia di sguardi indiscreti. E’ questo il quadro che emerge da uno studio commissionato da Google a Opinion Matters, realizzato su un campione di 2.000 persone in Italia, nel periodo compreso fra il 6 e il 19 giugno 2013. La sicurezza delle password è il principale problema quando si parla di segretezza dei documenti informatici.

La versione del software Skype utilizzabile in Cina sarebbe sfruttata dal governo per

La versione del software Skype utilizzabile in Cina sarebbe sfruttata dal governo per

Un kit di pronto soccorso per siti web colpiti dai pirati informatici: quello lanciato da Google è un corso in video (

Un kit di pronto soccorso per siti web colpiti dai pirati informatici: quello lanciato da Google è un corso in video (

E’ uscito da circa due giorni il report “Red October” iniziato a ottobre 2012 dal team di ricerca e analisi di Kaspersky, noto produttore di software di sicurezza informatica. Il report parla di una scoperta abbastanza inquietante, ci sarebbero tutt’oggi in corso degli attacchi informatici mirati ad alti funzionari governativi di tutto il mondo.

E’ uscito da circa due giorni il report “Red October” iniziato a ottobre 2012 dal team di ricerca e analisi di Kaspersky, noto produttore di software di sicurezza informatica. Il report parla di una scoperta abbastanza inquietante, ci sarebbero tutt’oggi in corso degli attacchi informatici mirati ad alti funzionari governativi di tutto il mondo.

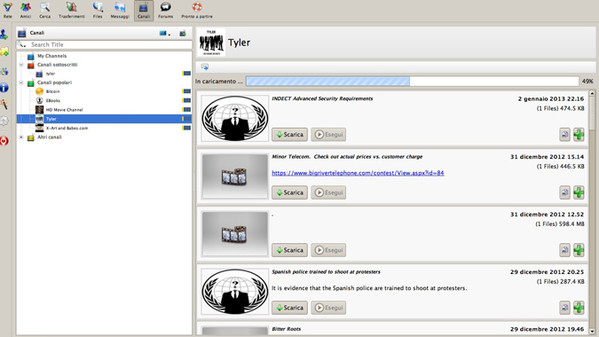

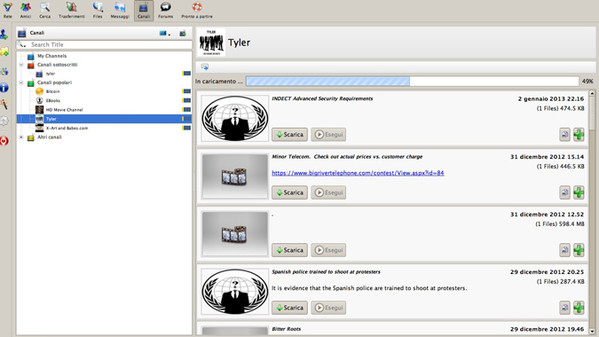

Una WikiLeaks decentralizzata, peer-to-peer e perfettamente anonima. In cui tutte le comunicazioni sono criptate. In cui non esiste un comitato redazionale che decide cosa pubblicare e cosa cestinare. Ma anche un social network che sembra la nemesi perfetta di Facebook: niente nomi e facce reali, solo identità anonime, che però creano reti, amicizie, si scambiano file, messaggi, chat. Contenuti che nessun governo dovrebbe riuscire a conoscere, men che meno le società di advertising. Grafi sociali impermeabili da sguardi indiscreti. Tutto questo è, o meglio, vorrebbe essere

Una WikiLeaks decentralizzata, peer-to-peer e perfettamente anonima. In cui tutte le comunicazioni sono criptate. In cui non esiste un comitato redazionale che decide cosa pubblicare e cosa cestinare. Ma anche un social network che sembra la nemesi perfetta di Facebook: niente nomi e facce reali, solo identità anonime, che però creano reti, amicizie, si scambiano file, messaggi, chat. Contenuti che nessun governo dovrebbe riuscire a conoscere, men che meno le società di advertising. Grafi sociali impermeabili da sguardi indiscreti. Tutto questo è, o meglio, vorrebbe essere

Skype, l’applicazione di messaggistica e non solo, è stato in passato molto criticato a causa del suo funzionamento e della sua privacy dalle autorità di polizia poichè non si potevano intercettare le conversazioni criptate. Dei ricercatori universitari di Varsavia, hanno ora sviluppato una tecnica che permette di inviare messaggi criptati durante una chiamata analizzando il traffico dati, è stato trovato il modo di sfruttare i silenzi tra una parola e l’altra.

Skype, l’applicazione di messaggistica e non solo, è stato in passato molto criticato a causa del suo funzionamento e della sua privacy dalle autorità di polizia poichè non si potevano intercettare le conversazioni criptate. Dei ricercatori universitari di Varsavia, hanno ora sviluppato una tecnica che permette di inviare messaggi criptati durante una chiamata analizzando il traffico dati, è stato trovato il modo di sfruttare i silenzi tra una parola e l’altra.

Sarà una App a proteggerci dagli spioni del web, che non violano solo il nostro diritto alla riservatezza, sempre più spesso umiliato nel mondo del digitale, ma addirittura guadagnano rivendendo queste ‘preziose’ informazioni per scopi pubblicitari.

Sarà una App a proteggerci dagli spioni del web, che non violano solo il nostro diritto alla riservatezza, sempre più spesso umiliato nel mondo del digitale, ma addirittura guadagnano rivendendo queste ‘preziose’ informazioni per scopi pubblicitari.

La tecnologia militare americana sbarca su un’applicazione, decisamente costosa, che peró potrebbe anche trovare diversi acquirenti e creare qualche problema agli agenti delle varie polizie che sempre piú spesso si ritrovano a fare i conti con le intercettazioni telefoniche per risolvere molto spinose e apparentemente irrisolvibili.

La tecnologia militare americana sbarca su un’applicazione, decisamente costosa, che peró potrebbe anche trovare diversi acquirenti e creare qualche problema agli agenti delle varie polizie che sempre piú spesso si ritrovano a fare i conti con le intercettazioni telefoniche per risolvere molto spinose e apparentemente irrisolvibili.