Tantissimi auguri di Buon Anno

TANTISSIMI AUGURI DI “BUON ANNO”.

Lo Staff di IOSPIO.Org

Giacché il mondo non è finito nel 2012, vi porgo i miei auguri di un 2013 sereno e splendido da celebrare e festeggiare proprio come volete, sia da soli che in buona compagnia, con lo champagne o lo spumante o ancora un non alcolico, ballando o cantando o stando quieti e zitti, insomma come più vi aggrada.

Francesco Polimeni

Impresa bella e disperata, quella del professor Antonio Mutti (Università di Pavia), di studiare sociologicamente il lavoro dei servizi segreti, perché l’oggetto della ricerca è sfuggente quant’altri mai, e inaffidabile, perché, come insegnano libri e film polizieschi, lo spionaggio genera controspionaggio, e l’infiltrato può fare il doppio gioco quando non è triplo, per cui non sai mai di chi fidarti. Abbiamo infatti a che fare con la menzogna e mentre sulla menzogna, assicura il professore, c’è ampia bibliografia, sullo spionaggio c’è poco e nulla. Comunque, Antonio Mutti ha pubblicato un libro intitolato proprio Spionaggio (il Mulino, pp. 128, euro 12) che, nonostante la foto di Mata Hari in copertina, non concede nulla agli appassionati di Hitchcock, perché tratta l’argomento dal punto di vista metodologico.

Impresa bella e disperata, quella del professor Antonio Mutti (Università di Pavia), di studiare sociologicamente il lavoro dei servizi segreti, perché l’oggetto della ricerca è sfuggente quant’altri mai, e inaffidabile, perché, come insegnano libri e film polizieschi, lo spionaggio genera controspionaggio, e l’infiltrato può fare il doppio gioco quando non è triplo, per cui non sai mai di chi fidarti. Abbiamo infatti a che fare con la menzogna e mentre sulla menzogna, assicura il professore, c’è ampia bibliografia, sullo spionaggio c’è poco e nulla. Comunque, Antonio Mutti ha pubblicato un libro intitolato proprio Spionaggio (il Mulino, pp. 128, euro 12) che, nonostante la foto di Mata Hari in copertina, non concede nulla agli appassionati di Hitchcock, perché tratta l’argomento dal punto di vista metodologico.

Hacker per scelta. E’ questa la frase che meglio di tutte sintetizza la vicenda di un italiano che si è vendicato della sua ex-azienda in un modo molto particolare. L’uomo ha violato i server dell’azienda hackerando la rete che egli stesso utilizzava per lavorare per poi cancellarne tutti i dati presenti nel database. L’azienda è stata costretta a chiudere per 15 giorni, durante i quali i dipendenti sono stati messi in cassa integrazione temporanea con danni per diverse centinaia di migliaia di euro. Con l’attacco informatico l’hacker è riuscito a distruggere tutto: dai dati societari a quelli su clienti e prodotti fino ai contratti di lavoro.

Hacker per scelta. E’ questa la frase che meglio di tutte sintetizza la vicenda di un italiano che si è vendicato della sua ex-azienda in un modo molto particolare. L’uomo ha violato i server dell’azienda hackerando la rete che egli stesso utilizzava per lavorare per poi cancellarne tutti i dati presenti nel database. L’azienda è stata costretta a chiudere per 15 giorni, durante i quali i dipendenti sono stati messi in cassa integrazione temporanea con danni per diverse centinaia di migliaia di euro. Con l’attacco informatico l’hacker è riuscito a distruggere tutto: dai dati societari a quelli su clienti e prodotti fino ai contratti di lavoro.

Multe per 440mila euro, un sito internet chiuso definitivamente e un altro oscurato e poi riattivato.

Multe per 440mila euro, un sito internet chiuso definitivamente e un altro oscurato e poi riattivato.

Francesco Polimeni, amministratore della Polinet Srl, propone il Corso Pratico in Tecniche Operative d’Intelligence con relative applicazioni nei settori della Sorveglianza, Controsorveglianza e dell’Investigazione Tecnica.

Francesco Polimeni, amministratore della Polinet Srl, propone il Corso Pratico in Tecniche Operative d’Intelligence con relative applicazioni nei settori della Sorveglianza, Controsorveglianza e dell’Investigazione Tecnica.

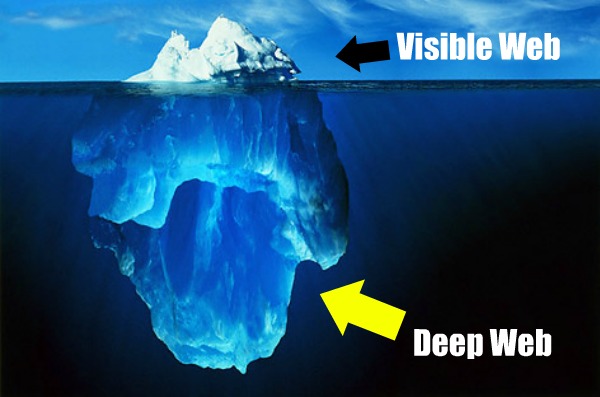

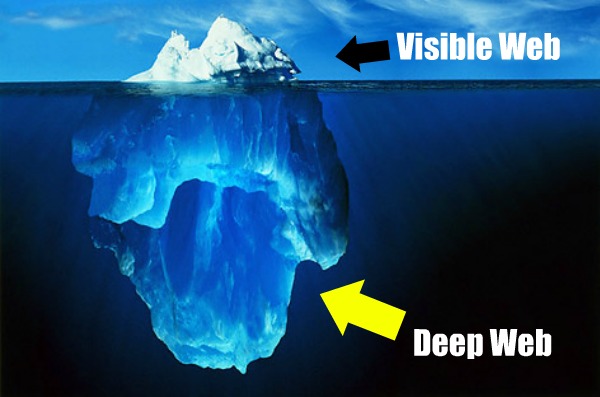

C’è una rete poco conosciuta, che si nasconde dietro i milioni di siti indicizzati che ogni giorno visitiamo. Si chiama deep web, o dark web, o ancora web invisibile, nemmeno il nome e poi tanto chiaro. Si tratta di un network che secondo stime effettuate nel 2001, sarebbe 550 volte più grande della comune rete Internet, l’unica realtà virtuale per miliardi di persone.

C’è una rete poco conosciuta, che si nasconde dietro i milioni di siti indicizzati che ogni giorno visitiamo. Si chiama deep web, o dark web, o ancora web invisibile, nemmeno il nome e poi tanto chiaro. Si tratta di un network che secondo stime effettuate nel 2001, sarebbe 550 volte più grande della comune rete Internet, l’unica realtà virtuale per miliardi di persone.

La Cina di

La Cina di

Le sigarette elettroniche contenenti nicotina «presentano potenziali livelli di assunzione» di questa sostanza «per i quali non si possono escludere effetti dannosiper la salute umana, in particolare per i consumatori in giovane età». E’ quanto conferma il ministero della Salute in una nota nella quale si ribadisce che l’Istituto superiore di sanità ha consegnato un aggiornamento scientifico sulla pericolosità delle sigarette elettroniche contenenti nicotina, con una «valutazione del rischio» per la salute umana, effettuata sulla base di un complesso algoritmo. Per l’Iss è necessario un “allerta prudenziale”, in particolare nei confronti dei giovani.

Le sigarette elettroniche contenenti nicotina «presentano potenziali livelli di assunzione» di questa sostanza «per i quali non si possono escludere effetti dannosiper la salute umana, in particolare per i consumatori in giovane età». E’ quanto conferma il ministero della Salute in una nota nella quale si ribadisce che l’Istituto superiore di sanità ha consegnato un aggiornamento scientifico sulla pericolosità delle sigarette elettroniche contenenti nicotina, con una «valutazione del rischio» per la salute umana, effettuata sulla base di un complesso algoritmo. Per l’Iss è necessario un “allerta prudenziale”, in particolare nei confronti dei giovani.

Mannaggia a Facebook. L’avesse messa a disposizione qualche mese prima – la sua applicazione Poke – e David Petraeus sarebbe ancora direttore della CIA. Come si sa, il focoso ex generale è stato incastrato anche dalle centinaia di messaggi erotici che aveva continuato a inviare all’ex amante Paula Broadwell dopo che lei lo aveva lasciato. Con Poke non sarebbe successo. L’app gratuita rilasciata

Mannaggia a Facebook. L’avesse messa a disposizione qualche mese prima – la sua applicazione Poke – e David Petraeus sarebbe ancora direttore della CIA. Come si sa, il focoso ex generale è stato incastrato anche dalle centinaia di messaggi erotici che aveva continuato a inviare all’ex amante Paula Broadwell dopo che lei lo aveva lasciato. Con Poke non sarebbe successo. L’app gratuita rilasciata

Dopo il conto alla rovescia, il brindisi, gli abbracci di ordinanza e i primi botti, ecco scattare la corsa agli auguri via messaggio: dai vecchi sms ai post nelle bacheche altrui dei social network, la notte di San Silvestro sarà costellata da una miriade di auguri virtuali. E proprio in questo frangente si inserisce Facebook, che ha ormai superato il miliardo di utenti attivi, con il suo servizio studiato apposta per evitare, nella notte di festa, di passare il tempo attaccati al proprio smartphone a scambiarsi messaggi benauguranti.

Dopo il conto alla rovescia, il brindisi, gli abbracci di ordinanza e i primi botti, ecco scattare la corsa agli auguri via messaggio: dai vecchi sms ai post nelle bacheche altrui dei social network, la notte di San Silvestro sarà costellata da una miriade di auguri virtuali. E proprio in questo frangente si inserisce Facebook, che ha ormai superato il miliardo di utenti attivi, con il suo servizio studiato apposta per evitare, nella notte di festa, di passare il tempo attaccati al proprio smartphone a scambiarsi messaggi benauguranti.