La Polizia si arma di “penna Spia” come 007 per tutelarsi dalle denunce facili

Microfono e telecamera registreranno cosa succede durante gli interventi.

Microfono e telecamera registreranno cosa succede durante gli interventi.

Una “penna spia” corredata di microfono e telecamera per salvaguardare i poliziotti dalle facili denunce.

Vuole utilizzarla il Sap Sindacato Autonomo di Polizia, che intende iniziare da Bologna questa campagna nazionale a difesa degli agenti, dopo molti episodi di condanne in circostanze controverse.

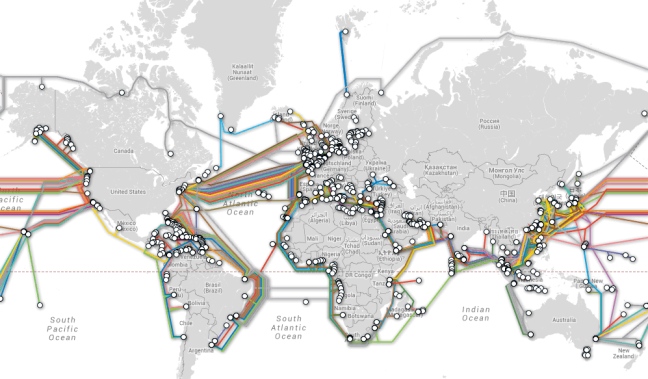

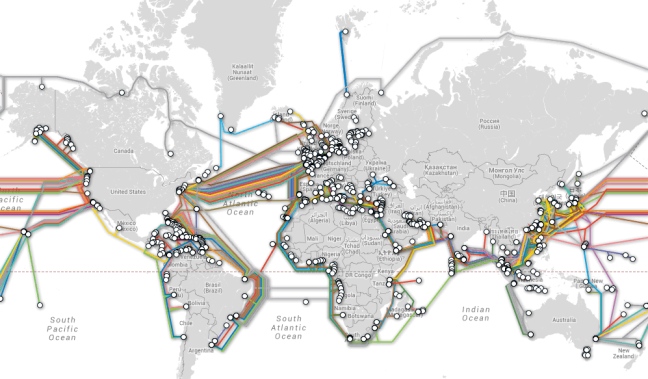

L’azienda italiana inserita a livello mondiale,insieme ad altre 337,risulta essere la Hacking Team come produttrice di sistemi di spionaggio. La ricerca è stata effettuata dal quotidiano inglese The Guardian. L’azienda milanese Hacking Team nasce nel 2001. Il suo prodotto di punta è il software Ettercap, che permette l’intercettazione di dati e password anche da remoto, permette di

L’azienda italiana inserita a livello mondiale,insieme ad altre 337,risulta essere la Hacking Team come produttrice di sistemi di spionaggio. La ricerca è stata effettuata dal quotidiano inglese The Guardian. L’azienda milanese Hacking Team nasce nel 2001. Il suo prodotto di punta è il software Ettercap, che permette l’intercettazione di dati e password anche da remoto, permette di

E’ stata una beffa, più che una vera intromissione. Per far vedere quanto è inefficace la sicurezza informatica delle email dei membri del Parlamento europeo, un pirata informatico “etico” ha rubato le password di 6 deputati europei e di 8 assistenti introducendosi all’inetrno della loro casella postale. Aiutandosi con un pc portatile di basso cost ed una scheda wifi.

E’ stata una beffa, più che una vera intromissione. Per far vedere quanto è inefficace la sicurezza informatica delle email dei membri del Parlamento europeo, un pirata informatico “etico” ha rubato le password di 6 deputati europei e di 8 assistenti introducendosi all’inetrno della loro casella postale. Aiutandosi con un pc portatile di basso cost ed una scheda wifi.

La “cassetta dei ferri” di una “perfetta Spia” si è trasformata totalmente con il passar degli anni, ma sempre usando gli ultimi ritrovati che la tecnologia miniaturizzata ci mette a disposizione, che sia una penna con all’interno una microspia alla James Bond o un microregistratore audio nascosto dentro un portachiavi della vostra auto.

La “cassetta dei ferri” di una “perfetta Spia” si è trasformata totalmente con il passar degli anni, ma sempre usando gli ultimi ritrovati che la tecnologia miniaturizzata ci mette a disposizione, che sia una penna con all’interno una microspia alla James Bond o un microregistratore audio nascosto dentro un portachiavi della vostra auto.

Social network, motori di ricerca e siti web ci controllano di continuo. Ecco come possiamo proibirglielo

Social network, motori di ricerca e siti web ci controllano di continuo. Ecco come possiamo proibirglielo

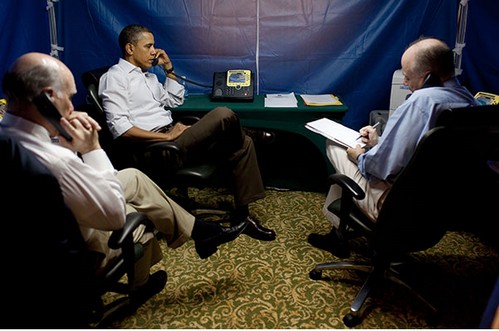

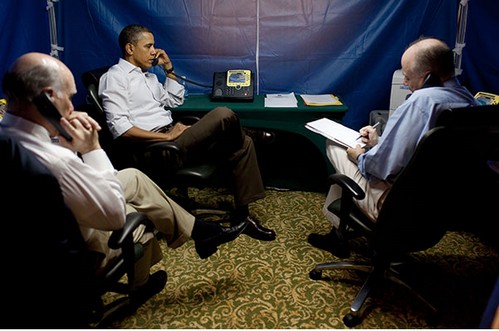

Dopo essere stati spiati tramite intercettazioni di messaggi e telefonate, ora sono arrivate anche le sonde occultate nei sassi. Possiamo essere sorvegliati anche se non utilizziamo il nostro telefono cellulare, o se non navighiamo su internet. Ne sono a conoscenza anche “le pietre” progettate dall’azienda Lockheed Martin che produce i caccia F-35 e gli elicotteri utilizzati dal Presidente degli Stati Uniti Barack Obama. “La pietra” in questione e’ dotata di alcuni sensori che stanno sul palmo di una mano, sono progettati per attivarsi al passaggio di una persona tramite sensore, ed inviano un segnale ad un drone o ad una telecamera che si trova nei paraggi.

Dopo essere stati spiati tramite intercettazioni di messaggi e telefonate, ora sono arrivate anche le sonde occultate nei sassi. Possiamo essere sorvegliati anche se non utilizziamo il nostro telefono cellulare, o se non navighiamo su internet. Ne sono a conoscenza anche “le pietre” progettate dall’azienda Lockheed Martin che produce i caccia F-35 e gli elicotteri utilizzati dal Presidente degli Stati Uniti Barack Obama. “La pietra” in questione e’ dotata di alcuni sensori che stanno sul palmo di una mano, sono progettati per attivarsi al passaggio di una persona tramite sensore, ed inviano un segnale ad un drone o ad una telecamera che si trova nei paraggi.

Barack Obama è sicuramente l’uomo che di spie se ne intende.Non ci voleva lo scandalo del Datagate per capirlo. Da anni viaggia sempre con una tenda anti intercettazione da

Barack Obama è sicuramente l’uomo che di spie se ne intende.Non ci voleva lo scandalo del Datagate per capirlo. Da anni viaggia sempre con una tenda anti intercettazione da

Una base segreta per

Una base segreta per

Con il nuovo apparato promette di impedire l’accesso ai dati riservati degli utenti da parte della National Security Agency. Questo è il progetto di John McAfee, esperto informatico ed imprenditore statunitense, divenuto famoso per aver creato l’omonimo antivirus.

Con il nuovo apparato promette di impedire l’accesso ai dati riservati degli utenti da parte della National Security Agency. Questo è il progetto di John McAfee, esperto informatico ed imprenditore statunitense, divenuto famoso per aver creato l’omonimo antivirus.