Aprire un’agenzia investigativa

Aprire un’ agenzia investigativa oggi è un’impresa alquanto complessa e ardimentosa. Per quanto possa sembrare affascinante indossare un impermeabile, un cappello e dei grossi occhiali scuri, l’attività dell’investigatore privato non è fatta solo di pedinamenti. I servizi che deve garantire oggi un’agenzia investigativa sono innumerevoli e impegnativi. Non è inusuale che si rivolgano all’investigatore privato le imprese che vogliono verificare la lealtà dei loro dipendenti, o accertarsi di eventuale assenteismo; i proprietari di beni di lusso o gli industriali per identificare gli autori di frodi ai loro danni. Gli imprenditori che vogliono scoprire i casi di concorrenza sleale o stanare i clienti insolventi.

Aprire un’ agenzia investigativa oggi è un’impresa alquanto complessa e ardimentosa. Per quanto possa sembrare affascinante indossare un impermeabile, un cappello e dei grossi occhiali scuri, l’attività dell’investigatore privato non è fatta solo di pedinamenti. I servizi che deve garantire oggi un’agenzia investigativa sono innumerevoli e impegnativi. Non è inusuale che si rivolgano all’investigatore privato le imprese che vogliono verificare la lealtà dei loro dipendenti, o accertarsi di eventuale assenteismo; i proprietari di beni di lusso o gli industriali per identificare gli autori di frodi ai loro danni. Gli imprenditori che vogliono scoprire i casi di concorrenza sleale o stanare i clienti insolventi.

È l’archivio dei “non so” e dei “non ricordo”, dei silenzi e delle amnesie di quei funzionari dei servizi segreti che hanno indagato sulle uccisioni di Falcone e di Borsellino. È l’archivio dei ciechi, dei muti e dei sordi. L’archivio delle verità sepolte. Sui sopralluoghi a Capaci. Sugli avvistamenti in autostrada prima del 23 maggio 1992. Sul pericolo di attentati futuri. C’è anche il capitolo scabroso del falso pentito Vincenzo Scarantino e del suo depistaggio.

È l’archivio dei “non so” e dei “non ricordo”, dei silenzi e delle amnesie di quei funzionari dei servizi segreti che hanno indagato sulle uccisioni di Falcone e di Borsellino. È l’archivio dei ciechi, dei muti e dei sordi. L’archivio delle verità sepolte. Sui sopralluoghi a Capaci. Sugli avvistamenti in autostrada prima del 23 maggio 1992. Sul pericolo di attentati futuri. C’è anche il capitolo scabroso del falso pentito Vincenzo Scarantino e del suo depistaggio.

Non che la concorrenza faccia meglio, ma da Nokia davvero non ce lo si aspettava. Il ricercatore di sicurezza

Non che la concorrenza faccia meglio, ma da Nokia davvero non ce lo si aspettava. Il ricercatore di sicurezza

A distanza di poche settimane dall’approvazione finale della riforma del condominio, arriva la prima, importante sentenza da parte della Cassazione che aggiorna alcune specifiche contenute nel testo, che ha rinnovato la legislazione dopo settant’anni.

A distanza di poche settimane dall’approvazione finale della riforma del condominio, arriva la prima, importante sentenza da parte della Cassazione che aggiorna alcune specifiche contenute nel testo, che ha rinnovato la legislazione dopo settant’anni.

«La Cina si sta appropriando dei settori industriali più strategici, approfittando di questo grave momento di crisi, e ora che la conferma ci arriva addirittura dall’intelligence italiana dobbiamo agire per non permettere ai cinesi di “comprarsi” il nostro Paese, lasciando a noi soltanto le briciole». È Questa la reazione dell’europarlamentare toscano Claudio Morganti (ELD) all’allarme lanciato dai servizi segreti italiani che in un’inchiesta, di cui si è data oggi notizia sulla stampa, hanno rilevato il crescente aumento di acquisizioni, da parte di imprese cinesi, di attività strategiche per l’Italia, “target prioritario per la Cina” nei settori del “lusso, dell’automazione industriale, dei beni strumentali e delle tecnologie ambientali”.

«La Cina si sta appropriando dei settori industriali più strategici, approfittando di questo grave momento di crisi, e ora che la conferma ci arriva addirittura dall’intelligence italiana dobbiamo agire per non permettere ai cinesi di “comprarsi” il nostro Paese, lasciando a noi soltanto le briciole». È Questa la reazione dell’europarlamentare toscano Claudio Morganti (ELD) all’allarme lanciato dai servizi segreti italiani che in un’inchiesta, di cui si è data oggi notizia sulla stampa, hanno rilevato il crescente aumento di acquisizioni, da parte di imprese cinesi, di attività strategiche per l’Italia, “target prioritario per la Cina” nei settori del “lusso, dell’automazione industriale, dei beni strumentali e delle tecnologie ambientali”.

Quando si parla di Linux, è facile accorgersi di come sia disponibile una distribuzione per ogni specifica esigenza. Oltre alle distribuzioni più note, come Linux Mint, Ubuntu, Fedora, Debian, openSUSE, CentOS vi sono anche prodotti meno conosciuti che sono stati pensati, però, per assolvere compiti molto precisi. È il caso di Tails, una distribuzione Linux nata per proteggere la privacy dell’utente quando utilizza sistemi diversi dai suoi.

Quando si parla di Linux, è facile accorgersi di come sia disponibile una distribuzione per ogni specifica esigenza. Oltre alle distribuzioni più note, come Linux Mint, Ubuntu, Fedora, Debian, openSUSE, CentOS vi sono anche prodotti meno conosciuti che sono stati pensati, però, per assolvere compiti molto precisi. È il caso di Tails, una distribuzione Linux nata per proteggere la privacy dell’utente quando utilizza sistemi diversi dai suoi.

Attraverso l’estensione del FISA Act (Foreign Intelligence Surveillance), le conversazioni dei cittadini americani con l’Estero potranno essere legalmente intercettate. Ecco qual è la sorte che spetta all’Europa.IL CASO –

Attraverso l’estensione del FISA Act (Foreign Intelligence Surveillance), le conversazioni dei cittadini americani con l’Estero potranno essere legalmente intercettate. Ecco qual è la sorte che spetta all’Europa.IL CASO –

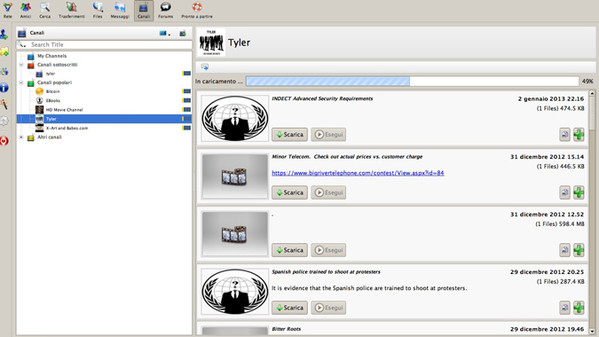

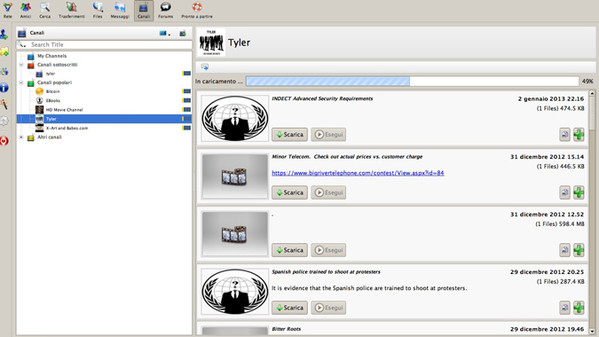

Una WikiLeaks decentralizzata, peer-to-peer e perfettamente anonima. In cui tutte le comunicazioni sono criptate. In cui non esiste un comitato redazionale che decide cosa pubblicare e cosa cestinare. Ma anche un social network che sembra la nemesi perfetta di Facebook: niente nomi e facce reali, solo identità anonime, che però creano reti, amicizie, si scambiano file, messaggi, chat. Contenuti che nessun governo dovrebbe riuscire a conoscere, men che meno le società di advertising. Grafi sociali impermeabili da sguardi indiscreti. Tutto questo è, o meglio, vorrebbe essere

Una WikiLeaks decentralizzata, peer-to-peer e perfettamente anonima. In cui tutte le comunicazioni sono criptate. In cui non esiste un comitato redazionale che decide cosa pubblicare e cosa cestinare. Ma anche un social network che sembra la nemesi perfetta di Facebook: niente nomi e facce reali, solo identità anonime, che però creano reti, amicizie, si scambiano file, messaggi, chat. Contenuti che nessun governo dovrebbe riuscire a conoscere, men che meno le società di advertising. Grafi sociali impermeabili da sguardi indiscreti. Tutto questo è, o meglio, vorrebbe essere

Skype, l’applicazione di messaggistica e non solo, è stato in passato molto criticato a causa del suo funzionamento e della sua privacy dalle autorità di polizia poichè non si potevano intercettare le conversazioni criptate. Dei ricercatori universitari di Varsavia, hanno ora sviluppato una tecnica che permette di inviare messaggi criptati durante una chiamata analizzando il traffico dati, è stato trovato il modo di sfruttare i silenzi tra una parola e l’altra.

Skype, l’applicazione di messaggistica e non solo, è stato in passato molto criticato a causa del suo funzionamento e della sua privacy dalle autorità di polizia poichè non si potevano intercettare le conversazioni criptate. Dei ricercatori universitari di Varsavia, hanno ora sviluppato una tecnica che permette di inviare messaggi criptati durante una chiamata analizzando il traffico dati, è stato trovato il modo di sfruttare i silenzi tra una parola e l’altra.